CISCO IPsec NAT

IPsec配置流程

1.路由 ip route 0.0.0.0 .0..0.0.0 serial 0

2感兴趣的流量 。如access-list 100 permit ip 192.168.1.10 0.0.0.255 192.168.2.0 0.0.0.255

3.sa的第一阶段 如a crypto isakmp policy 10 {hash md5,authertication pre-share ,encaps des,group 2} crypto isakmp key 15851499111 address 220.210.0.1

4.sa的第二阶段。如 crypto ipsec transform-set xxx-set esp-des esp-md5-hmac{mode tunnel}

5.前面的步骤相结合起来 如 crypto map xxx-vpn-map 10 ipsec-isakmp{set peer 220.210.0.1,set transform-set xxx-set, match address 100 }

6应用到接口 {interface s0, crypto map xxx-vpn-map}

附放行端口:(500 50 .51)

Access-list 102 permit ahp host 200.0.0.1 host 220.0.0.1

Acess-list 102 permit esp host 200.0.0.1 host 220.0.0.1

Acess-list 102 permit udp host host 200.0.0.1 host 220.0.0.1 eq isakmp

内网也需要放行。不让二次查找会失败

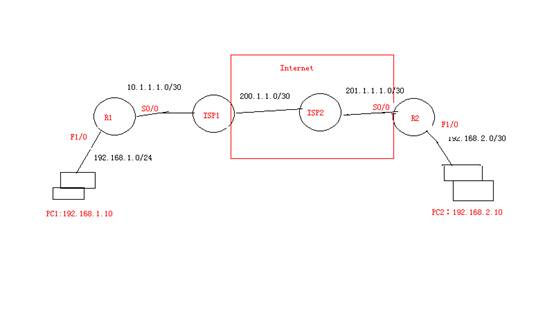

一.案例拓扑

二.需求分析:如图,R2是BNET公司上海总公司的路由器,R1是BNET公司苏州分公司路由器,ISP1是长宽的路由,ISP2是电信路由器。R2的外部地址是公网地址,R1的

外部地址是私网地址。需要在R1和R2之间建立IPSEC VPN。NAT和IPSEC是互相冲突的,因为IPSEC保护私网地址和传输层内容,而NAT需要改这些。在CISCO设备中,我们只需要一条命令就可以解决这样的问题。R(config)#crypto isakmp nat keeplive 60 它自动检测是否经过NAT设备,如果发现时NAT设备,则用UDP封装。

三.配置参数

- R1的配置

hostname R1

crypto isakmp policy 1 //配置IKE策略,同普通IPSEC VPN

hash md5

authentication pre-share

lifetime 60

crypto isakmp key cisco address 201.1.1.2

crypto isakmp nat keepalive 60 //与普通IPSEC不同之处,在此启用IPSEC NAT穿越,并且保持活跃的时间是60秒

!

!

crypto ipsec transform-set tran1 esp-des esp-sha-hmac

!

crypto map map1 1 ipsec-isakmp

set peer 201.1.1.2

set transform-set tran1

match address 101

!

!

interface Serial0/0

ip address 10.1.1.2 255.255.255.0

serial restart-delay 0

crypto map map1 //接口绑定IPSEC策略

!

interface FastEthernet1/0

ip address 192.168.1.1 255.255.255.0

duplex auto

speed auto

!

ip http server

no ip http secure-server

!

ip route 0.0.0.0 0.0.0.0 10.1.1.1

!

!

access-list 101 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 //配置IPSEC保护流

- ISP1的配置

ISP1#show run

ISP1#show running-config

hostname ISP1

interface Serial0/0

ip address 10.1.1.1 255.255.255.0 //这个地址不是私网地址

ip nat inside //NAT的内部接口

ip virtual-reassembly

serial restart-delay 0

!

interface Serial0/1 //公网地址

ip address 200.1.1.1 255.255.255.252

ip nat outside //NAT的外部接口

ip virtual-reassembly

serial restart-delay 0

clock rate 64000

!

ip route 201.1.1.0 255.255.255.252 200.1.1.2 //到201.1.1.0的路由,保证公网全网互通,真实化境中,我们应该跑路由协议的,并且ISP2是公网的边缘路由器,也可以使用默认路由

!

ip nat inside source list 1 interface Serial0/1 overload //网络地址转换——PAT

!

access-list 1 permit 10.1.1.0 0.0.0.255 //允许访问外部的内网地址

- ISP2的配置(没用的我给删掉了)

Router#show running-config

version 12.4

hostname Router

!

no logging console

interface Serial0/0

ip address 200.1.1.2 255.255.255.252

serial restart-delay 0

!

interface Serial0/1

ip address 201.1.1.1 255.255.255.252

serial restart-delay 0

!

end

小结:ISP2上有该公网区域全部路由,它什么也不用设置

- R2配置

R2#show running-config

version 12.4

!

hostname R2

!

crypto isakmp policy 1 //IKE策略

hash md5

authentication pre-share

lifetime 60

crypto isakmp key cisco address 200.1.1.1 //注意:这里的对端地址,指向ISP的公公网地址

crypto isakmp nat keepalive 60 // 启用NAT穿越,每60秒协商一次

!

!

crypto ipsec transform-set tran1 esp-des esp-sha-hmac

!

crypto map map1 1 ipsec-isakmp

set peer 200.1.1.1 //注意:这里的对端地址,指向ISP的公公网地址,如果指向R1的外部地址10.1.1.1,它是找不到R1的,因为公网上没有这样的地址

set transform-set tran1

match address 101

!

interface Serial0/0

ip address 201.1.1.2 255.255.255.252

serial restart-delay 0

clock rate 64000

crypto map map1

!

!

interface FastEthernet1/0

ip address 192.168.2.1 255.255.255.0

duplex auto

speed auto

!

ip route 0.0.0.0 0.0.0.0 201.1.1.1

!

!

access-list 101 permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255 //IPSEC保护流

!

!

小结:这和两个具有公网地址的路由器做IPSEC差不多,就是添加一条命令,不需要

在ISP路由器上做操作,ISP路由器也不会让你做操作

实验到此完成

提示:这样只能保证两个局域网之间可以建立IPSEC VPN,但是192.168.1.0和192.168.2.0的数据时无法访问互联网的,如果解决呢?实验IPSEC OVER GRE 或者GRE OVER IPSEC,然后再本地局域网网路由器上(R1或者R2上)做NAT

什么是IPSEC OVER GRE ???? 使用GRE 隧道建立VPN,然后使用IPSEC 协议保护192.168.1.0到192.168.2.0的数据流,最终是封装为GRE隧道。

什么是GRE OVER IPSEC

启用GRE隧道,在R1和R2之间建立隧道连接,然后在R1和R2的S0/0接口绑定IPSEC策略,保护200.1.1.2到201.1.1.2的数据流,最终是IPSEC流,GRE被封装到IPSEC里,所以称作GRE OVER IPSEC

GRE可以支持多种协议,能动态形成通道 ,缺点不支持认证和加密。

GRE OVER IPSEC建议用传输模式。可以节省20个头部字节

R1的配置(gre)

Interface tunnel 0

Ip address 10.1.1.2 255.255.255.0(两边要同一网段,随便定义,目的是添加静态路由)

Tunnel source serial0/0(公网)

Tunnel destination 202.102..0.2(公网)

Tunnel mode gre ip

Ip route 0.0.0.0 0.0.0.0 tunnel 0

Access-list 100 permit gre host 202.102.0.1 hot 202.102..0.2(此处的要特别注意)

以下和ipse配置相同

Crypto ikakmp policy 10

Authentication pre-share

Encryption des

Hash md5

Gourp 2

Exit

Crypto isakmp key 15851499111 address 202.102.0.2

Crypto ipsec transform-set xxx-set esp-des esp-md5-hmac

Mode transport

Exit

Crypt map xxx-vpn 10 ipsec-isakmp

Set peer 202.102.0.2

Match address 100

Set transform-set xxx-set

Exit

Interface s0

Crypto map xxx-vpn

R2的配置(gre)

Interface tunnel 0

Ip address 10.1.1.1 255.255.255.0

Tunnel source serial0/0(公网)

Tunnel destination 202.102.0.1(公网)

Tunnel mode gre ip

Ip route 0.0.0.0 0.0.0.0 tunnel 0(最好用路由协议替换){conf t ,router eigrp 90,no auto-summary,netwok 192.168..2.0 0.0.0.0.255 ,network 10.1.1.0 0.0.0.255}

The information technology professional service providers

服务热线:051265581585 15851499111 QQ:71947910 40435865